В этом году исполняется двадцать лет концепции интернета вещей (ИВ, от англ. internet of things, IoT) – вычислительной сети, включающей физические предметы, оснащенные встроенными технологиями для взаимодействия друг с другом или с внешней средой.

Тогда, 20 лет назад, эта история началась с подключения к компьютеру обычного тостера. Сегодня умные холодильники сами заказывают еду, датчики мониторят состояние больных и предупреждают о землетрясениях, помогают выращивать помидоры и устранять пробки на дорогах. Глобальные плюсы использования интернета вещей – тотальная экономия и ускорение всей жизни, улучшение ее качества и качества товаров, освобождение от рутины, а для бизнеса – увеличение прибылей и скорости вывода товаров на рынок.

Реализация данной концепции, однако, обрела сколько-нибудь устойчивые очертания только в 2010-е годы, так что явление можно до сих пор считать относительно новым. Новым, но очень бурно растущим: компания Ericsson ранее прогнозировала, что к 2021 г. в мире будет приблизительно 28 млрд подключенных устройств, из которых около 16 млрд будут так или иначе относиться к интернету вещей.

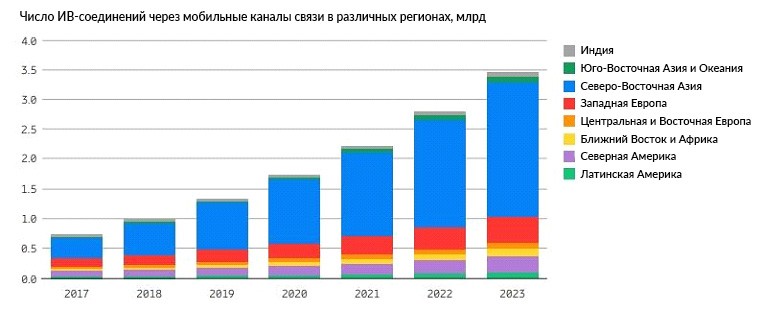

В конце 2018 г. аналитики компании предсказали, что количество ИВ-соединений через мобильные каналы связи в 2023 г. достигнет 3,5 млрд, что соответствует 30-процентному совокупному среднегодовому росту. Большая часть этой цифры приходится на Китай – именно из-за ускоренного развития информационных технологий в КНР и других странах Юго-Восточной Азии.

А аналитическая фирма IDC предрекает к 2022 г. совокупный размер расходов на интернет вещей во всем мире в размере $1,2 трлн. Это связано не только с ростом производства и продаж оборудования и программного обеспечения, но и с большим количеством «попутных» бизнес-возможностей: растет спрос на аналитическое ПО, облачные технологии и бизнес- и ИТ-услуги.

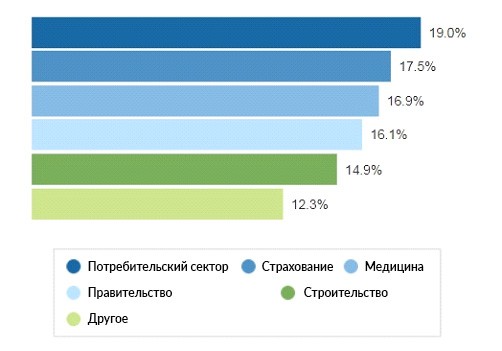

Согласно прогнозам, именно потребительский сектор будет играть ключевую роль в росте расходов на ИВ – совокупный среднегодовой рост здесь составит около 19%. Сразу за этим сектором следуют страховая и медицинская отрасль (17,5% и 16,9% соответственно). В первой пятерке также оказались правительственные учреждения и строительная отрасль.

IDC ставит отдельный акцент на отраслевой сектор, прогнозируя более чем существенный скачок роста в сфере технологий интеллектуального транспорта. На решения классов vehicle-to-vehicle (сетевое взаимодействие между транспортными средствами) и vehicle-to-infrastructure (взаимодействие между транспортными средствами и окружающей цифровой инфраструктурой) придется до 29% среднегодового роста; следом – решения из области управления дорожным движением и безопасностью интеллектуальных транспортных средств.

14 000

компаний по всему миру создают устройства интернета вещей

94%

этих устройств производят лишь 100 компаний из этих 14 000

Avast, 2019 г.

В свою очередь, агентство Bain предсказывает, что общие обороты на глобальном рынке интернета вещей к 2021 г. составят $520 млрд, что более, чем в два раза превосходит показатели 2017 г.

Однако, как и в случае с живыми организмами, когда какая-то отрасль начинает расти слишком быстро, начинаются болезни. В данном случае «болезни роста» – не просто расхожий штамп, но вполне реальная и широко обсуждаемая проблема.

Условный производитель ИВ-решений видит возможности быстрого извлечения прибыли, выпустив на рынок продукт, который эффективно выполняет пользующиеся спросом функции. Дистанционно управляемый термостат, который, получив сигнал о возвращении хозяина домой, загодя начинает прогревать помещение; «умный» холодильник, который может служить для передачи сообщений членам семьи и выступать в качестве дополнительного медиапроигрывателя; IP-камеры, передающие изображение на любое (мобильное) устройство, и, возможно, даже подающие сигнал тревоги, если в зоне наблюдения происходит что-то ненормальное.

Пока все работает, как заявлено, полагает производитель, никого не должно интересовать, что там «под капотом», какое ПО используется и насколько профессионально оно написано.

Проблемы начинаются, когда «умный» холодильник и камеры безопасности начинают со страшной силой расходовать интернет-трафик – потому что холодильник рассылает спам, а камеры безопасности участвуют в DDoS-атаках. Или когда «умный» термостат в новогоднюю ночь начинает со страшной силой морозить жилое помещение, потому что какой-нибудь начинающий хакер обнаружил, что это устройство «светится» заводским паролем на весь поисковик Shodan, и решил немного пошутить...

И тут выясняется, что указанные устройства взломаны, потому что их программные оболочки используют какую-нибудь стародавнюю версию Linux с целевой функциональностью, «нахлобученной» кое-как. Поставщик изготовил свое оборудование в полном соответствии со стандартами качества, а вот написание программной оболочки для smart-компонентов отдали на аутсорс тем, кто запросил наименьшее вознаграждение. Тестирование программ проводилось на уровне «главное, чтобы работало», если проводилось вообще. Обновление «прошивки»? А зачем?

При этом свою «основную» функциональность устройство может выполнять относительно исправно: холодильник охлаждает продукты питания, камеры по-прежнему позволяют смотреть издалека, что делается у вас дома, ну, а у термостата с помощью интернета или «разбирающегося» приятеля поменяли пароль, и все хорошо.

Менять эти устройства только потому, что с их программной оболочкой случилось что-то не то, пользователь не будет (особенно если покупка «умного» холодильника, например, оказала ощутимое воздействие на его личный бюджет). А значит, угроза новых кибератак сохраняется еще очень долго.

40%

домов по всему миру имеют устройства интернета вещей

83 млн

устройств проверили специалисты Avast

5,81 млн (7%)

из них использовали устаревшие протоколы

Вышеприведенные примеры еще более или менее безобидны: во всяком случае, прямого риска для жизни холодильник-спамер не представляет. Чего не скажешь, например, об «умном» кардиостимуляторе или каком-либо больничном оборудовании с уязвимыми для внешнего кибервоздействия «прошивками».

В 2011 г. на конференции McAfee FOCUS 11 новозеландский эксперт по безопасности Барнаби Джек продемонстрировал возможность удаленного взлома инсулиновых помп для диабетиков. С помощью мощной антенны он заставил такую помпу ввести прозрачному манекену несколько летальных для человека доз инсулина.

Годом позднее Джек доказал возможность взлома кардиостимулятора и использования его для убийства человека, которому такой стимулятор имплантирован. Этот сценарий ранее был продемонстрирован в телесериале «Родина», – но, по утверждению Джека, реализовать его еще проще, чем было показано на экране. На конференции 2012 г. BreakPoint в Мельбурне он продемонстрировал, как с расстояния менее 50 метров можно заставить кардиостимулятор дать фатальный для человека разряд.

Барнаби Джек доказал уязвимости ИВ-устройств. Умер при загадочных обстоятельствах

Барнаби Джек скончался 25 июля 2013 г. – за неделю до своего запланированного выступления на конференции Black Hat, где он должен был продемонстрировать возможность удаленных кибератак на медицинские имплантаты, потенциально смертоносных для их носителей. Согласно заключению судмедэкспертов, смерть Джека наступила из-за передозировки целым коктейлем из наркотиков. Понятно, что эта «своевременная» смерть породила целую волну слухов и конспирологических теорий.

С другой стороны, нет никакой конспирологии в том, чем много лет занимаются эксперты по безопасности Крис Валасек и Чарли Миллер. А занимаются они тем, что «ломают» прошивки «умных» автомобилей, – и с немалым, увы, успехом. Еще в 2015 г. они показали, как можно удаленно перехватить контроль над некоторыми бортовыми системами джипа Cherokee, – в ходе демонстрации хакеры завели дворники, включили радио на полную громкость, а потом и вовсе отключили у машины тормоза. Все это – в силу слабых мест в infotainment-системах автомобиля. Степень угрозы от таких уязвимостей переоценить сложно.

В свою очередь, в 2017 г. эксперты «Лаборатории Касперского» проанализировали мобильные приложения под Android, предназначенные для удаленного управления отдельными системами «умных» автомобилей. Эти приложения разработаны внутри компаний-автопроизводителей и являются совершенно официальными. Однако в них нашлось огромное количество нарушений базовых правил кибербезопасности: от отсутствия защиты от реверс-инжиниринга и проверки целостности кода и до хранения логинов-паролей без всякого шифрования.

Понятно, что при умелой эксплуатации это все может привести к самым трагическим последствиям.

В целом, с точки зрения кибербезопасности, у интернета вещей есть три ключевые проблемы. Первая – это разработка программных составляющих без учета кибербезопасности. Производители делают акцент на функциональности, спрос на которую выявили маркетологи, в то время как вопрос безопасности кода раз за разом проваливается в списке приоритетов куда-то глубоко вниз.

Вторая проблема – это то, что у пользователей сохраняется возможность оставлять без изменений заводские пароли или использовать комбинации в духе 123456 (и они охотно этой возможностью пользуются). По сути дела, это равно отсутствию ограничений на доступ.

Третья – это, опять-таки, недостаточность обновлений программных оболочек (при условии, что они вообще возможны).

40%

пользователей никогда не обновляли прошивки своих ИВ-устройств

Ещё 40%

считают, что это должен делать производитель оборудования

Canonical, 2019 г.

Исследования показывают, что в среднем только чуть более 30% пользователей обновляют прошивки своих ИВ-устройств сразу после их выхода. 40% не обновляли их никогда, а еще 40% опрошенных компанией Canonical считают, что этим должны заниматься сами производители оборудования или ПО. Стоит ли говорить, что далеко не все производители разделяют эту точку зрения...

Следствием этих трех ключевых проблем становится целый ворох других. Баги в программных оболочках дают возможность заражать ИВ-агрегаты многочисленными вредоносными программами – троянцами-ботами, шифровальщиками-вымогателями и так далее.

За последние годы ботнеты, состоящие из ИВ-устройств, стали не только обычным делом, но и весьма серьезной угрозой: ИВ-ботнет Mirai, например, был использован 21 октября 2016 г. для осуществления DDoS-атаки на инфраструктуру крупного DNS-провайдера Dyn. В результате временно были недоступны такие ресурсы как GitHub, Netflix, Airbnb, Reddit и даже Twitter. Затронуты были и многие другие, включая PayPal, Amazon.com, Mashable, Quora и некоторые игровые серверы.

500 тыс.

устройств ИВ по всему миру захватил ботнет Mirai

Среди жертв

Netflix, BBC, Airbnb, Twitter, PayPal, Amazon.com

620 Гбит/с

такой отметки достигала интенсивность атак

До этого Mirai использовали при атаке на ресурс знаменитого специалиста по кибербезопасности Брайана Кребса Krebs on Security. Интенсивность атаки составила 620 Гбит/с. Позднее с помощью того же ботнета атаковали инфраструктуру французского провайдера OVH – интенсивность атаки достигала 1 Тбит/с.

Это означало, что ботнет Mirai имел солидные размеры на момент этих атак (по примерным оценкам, на пике в него входили 200-300 тыс. разных устройств). Благодаря чему? Как оказалось, каждое зараженное Mirai устройство постоянно сканирует Сеть на предмет других уязвимых устройств. В первую очередь – IP-камер и домашних роутеров на базе Linux. Во вредоносное ПО вшит список, включающий 60 стандартных пар заводских логинов и паролей к роутерам и камерам. Оригинальный Mirai захватывал только те устройства, чьи владельцы не удосужились поменять реквизиты доступа.

После публикации исходников Mirai появились многочисленные новые варианты, которые заражали устройства и другими – самыми разнообразными способами: через неисправленные уязвимости, через брутфорс-атаки, нацеленные на слабые (хотя бы не заводские) пары логинов-паролей.

Новые варианты Mirai начали заражать устройства на базе самых разных процессоров; превращать их не просто в ботов, но в целые прокси-серверы; появились сведения об атаках на криптовалютные операции.

На 217,5%

выросло число атак на ИВ-устройства в 2018 г. в сравнении с 2017 г.

$3 млрд

суммарные расходы компаний на защиту ИВ-устройств к 2021 г.

Gartner, 2018 г.

Кроме того, некоторые разновидности Mirai с нарастающей интенсивностью начали атаковать корпоративные сети, для чего использовались почти три десятка различных эксплойтов, вшитых в тело троянца.

При этом Mirai – далеко не единственный крупный ИВ-ботнет: среди других заметных примеров – BASHLITE (он же Bashdoor/Gafgyt/Lizkebab/Qbot/Torlus/LizardStresser) – вредоносная программа, создавшая DDoS-ботнет из 120 тыс. устройств под управлением Linux. К августу 2016 г. 96% этого ботнета приходилось на ИВ-устройства.

Иными словами, со стремительным распространением ИВ-устройств открылся очередной ящик Пандоры, и все уязвимые точки интернета вещей теперь обеспечивают киберпреступникам режим наибольшего благоприятствования.

Наконец, есть и четвертая проблема, проявляющаяся в последние годы особенно остро: забытые устройства в крупных корпоративных и промышленных сетях. Такие сети могли расти не один год, а то и не одно десятилетие, и в них может быть полно старых роутеров, шлюзов и т.д., о существовании которых системные администраторы, работающие в данный момент, могут даже не догадываться. Между тем, если они настроены неправильно, то через поисковики типа Shodan.io их очень легко найти – и использовать в качестве точки входа при кибератаке. С понятными последствиями.

61%

мировых компаний сталкивались с атаками на ИВ-устройства

25%

из них заявили, что потеряли десятки миллионов долларов

$34 млн

минимальная сумма потерь

В 2017-2018 годах по данным различных опросов около 61% компаний сталкивались с нарушениями безопасности ИВ-устройств. 25% опрошенных компаний, переживших инциденты с ИВ, оценили свои потери за тот же период в десятки миллионов долларов. Минимальная сумма потерь составила $34 млн.

Исследование Altman Vilandrie & Company в 2017 г. показало, что атаки на ИВ-устройства «съедают» до 13% дохода компаний с оборотами менее $5 млн в год. Что, как минимум, чувствительно.

При этом количество атак неуклонно растет: например, Ponemon Institute установил, что с 2017 г. количество киберинцидентов, напрямую связанных с ИВ, выросло на 11%. При этом далеко не все инциденты попали в статистику: возможно, в реальности их гораздо больше.

По некоторым оценкам, количество атак на устройства интернета вещей (ИВ, от англ. internet of things, IoT) в 2018 г. по сравнению с предыдущим выросло на 217,5%. Под стать растут и расходы на обеспечение безопасности ИВ-устройств: по прогнозам Gartner, расходы компаний на обеспечение киберзащиты ИВ-систем в 2017 г. достигли $1,17 млрд, а к 2021 г. сумма превысит $3 млрд. И нельзя исключать корректировок этих цифр в сторону значительного увеличения.

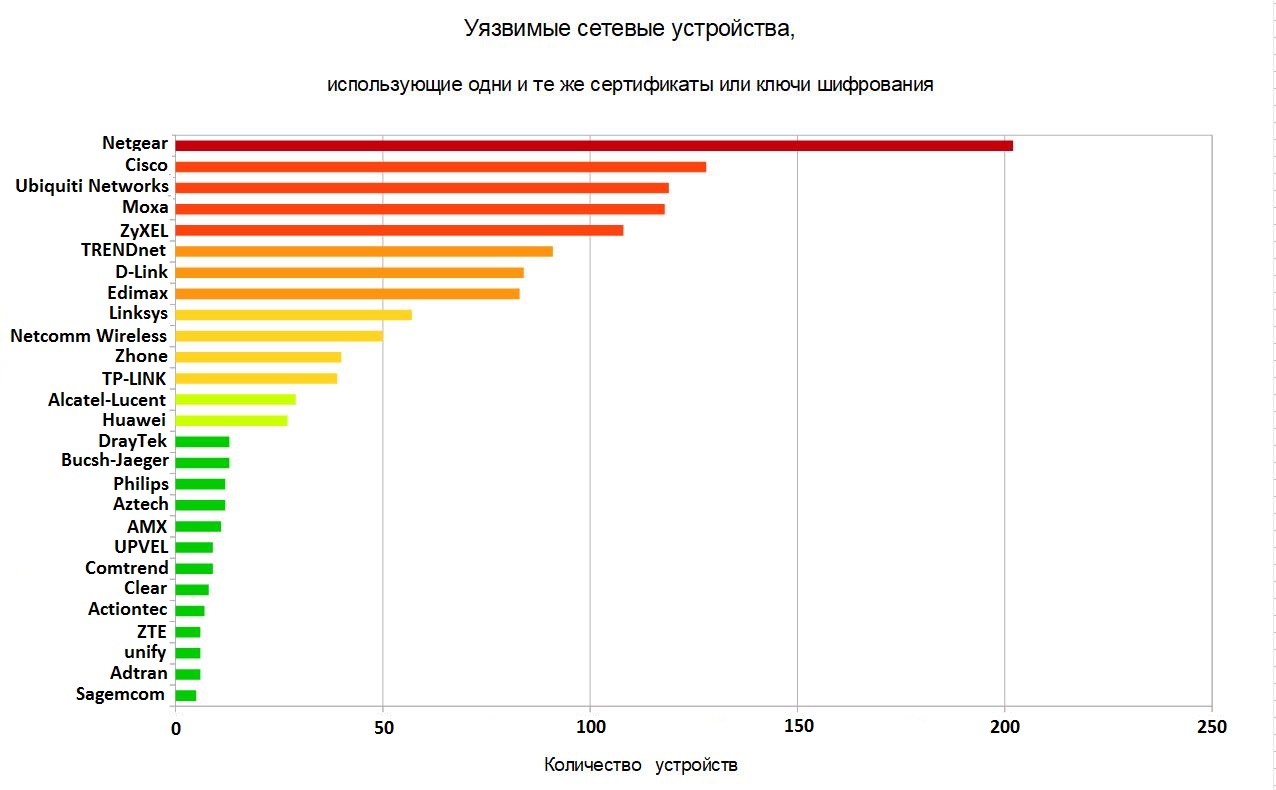

Существует и более специфический пласт проблем, связанных с разработкой программных оболочек ИВ-устройств: исследование австрийской фирмы SEC Consult, проведенное в 2015 г., показало, что в программных оболочках миллионов ИВ-устройств – сетевых шлюзов, роутеров, модемов, IP-камер, VoIP-телефонов – от разных производителей, используются одни и те же криптографические ключи. Количество доступных из Сети устройств с HTTPS-сертификатами, использующими известные «секретные» ключи, в ноябре 2015 г. составило 3,2 млн. А спустя девять месяцев – в сентябре 2016 г. – ситуация стала еще хуже: количество таких устройств достигло 4,5 млн.

Что это означает на практике? Например, атаки, связанные с пассивным дешифрованием, атаки класса «человек посередине» (Man-In-The-Middle) и прочие, позволяющие злоумышленнику получить доступ к важной информации, скажем, реквизитам административного доступа, которые затем будут использоваться в атаках на другие уязвимые устройства (в том числе, автоматизированных).

Соответственно, возникает вопрос, что можно сделать для того, чтобы исправить положение? Ожидать, что производители ИВ-решений начнут разом выпускать безопасную и надежную продукцию, не приходится. По крайней мере, пока не будут реализованы жесткие международные стандарты для этого рынка. Разработка таких стандартов занимает немало времени. Ожидать, что пользователи начнут более ответственно относиться к защите собственных устройств также довольно сложно.

Но существуют и другие пути к повышению безопасности экосистемы интернета вещей. Этому, в частности, будет посвящен совместный проект CNews и австрийского вендора средств киберзащиты SEC Consult: специально для российских пользователей мы будем составлять специализированные рейтинги безопасности ИВ-устройств для повышения осведомленности рынка. Флагманская разработка SEC Consult – решение IoT Inspector – позволяет анализировать программные оболочки устройств интернета вещей на предмет наиболее распространенных проблем – уязвимостей, «вшитых» паролей и ключей SSH/SSL, и других факторов, сказывающихся на безопасности этих систем. С помощью этого инструмента будет производиться анализ программных оболочек российских и поставляемых в Россию иностранных разработок, так, чтобы конечные пользователи имели возможность получить представление о репутации разработчиков и защищенности их разработок.

Кроме того, в рамках проекта будут публиковаться наиболее значимые новости мирового рынка интернета вещей и актуальная аналитика.